Este mes de julio lanzamos la nueva versión de nuestro boletín, ¡ahora más completo!

Así como la ciberseguridad sigue avanzando a pasos agigantados, nosotros también evolucionamos y nos adaptamos para ofrecerte una fuente de información lo más actualizada posible. ¿Qué podrás encontrar En la brecha? Datos de actualidad sobre vulnerabilidades, noticias, mitos sobre la ciberseguridad y más secciones nuevas que te mantendrán al tanto. Queremos que este boletín de ciberseguridad sea tu recurso de confianza para estar siempre un paso por delante.

Aquí comienza la nueva edición...

TOP MENSUALES

TOP MENSUALES

ÁNDATE CON OJO

ÁNDATE CON OJO

En los últimos años, el ransomware ha experimentado un alarmante aumento, afectando a organizaciones de diversos sectores alrededor del mundo. Este tipo de ciberataque, en el que los atacantes cifran datos y sistemas críticos para luego exigir un rescate por su liberación, se ha convertido en una de las mayores amenazas a la ciberseguridad.

Uno de los sectores más afectado es el de transportes y logística como lo demuestra el reciente incidente sufrido por la empresa OCASA. Este ataque hizo caer su sitio web e interrumpió sus servicios, destacando la vulnerabilidad del sector ante esta amenaza específica.

El ransomware es especialmente perjudicial para estas organizaciones debido a su capacidad para paralizar operaciones críticas. Esta interrupción puede afectar la cadena de suministro, provocando retrasos en entregas, pérdidas financieras y dañando la confianza de clientes y socios.

NOTICIAS DESTACADAS

NOTICIAS DESTACADAS

El sistema portuario español incrementa sus niveles de ciberseguridad

La Cátedra Smart Ports destaca la importancia de la ciberseguridad en los 46 puertos estatales españoles para evitar impactos económicos y logísticos de ciberataques. Promueven una plataforma común de servicios de ciberseguridad y un Centro de Operaciones de Seguridad, facilitando la gestión y mejorando la resiliencia de los puertos.

Ciberataque a la red ferroviaria de Francia en los Juegos Olímpicos

París sufre un ciberataque que ha paralizado gran parte de la red ferroviaria de alta velocidad de Francia, afectando a tres de las cuatro principales líneas del TGV con destino a la capital francesa. Esto ha dejado a 800.000 viajeros parados y ha causado un gran revuelo en el día de la inauguración de los Juegos Olímpicos de París 2024.

Cronología del fallo de actualización de CrowdStrike en Windows

Para comprender el incidente de la actualización fallida de CrowdStrike que causó pantallas azules de la muerte (BSOD), ofrecemos una cronología de los eventos. Analizaremos el impacto en diversas industrias y regiones, las medidas tomadas antes y después, y los ataques que intentaron explotar la vulnerabilidad.

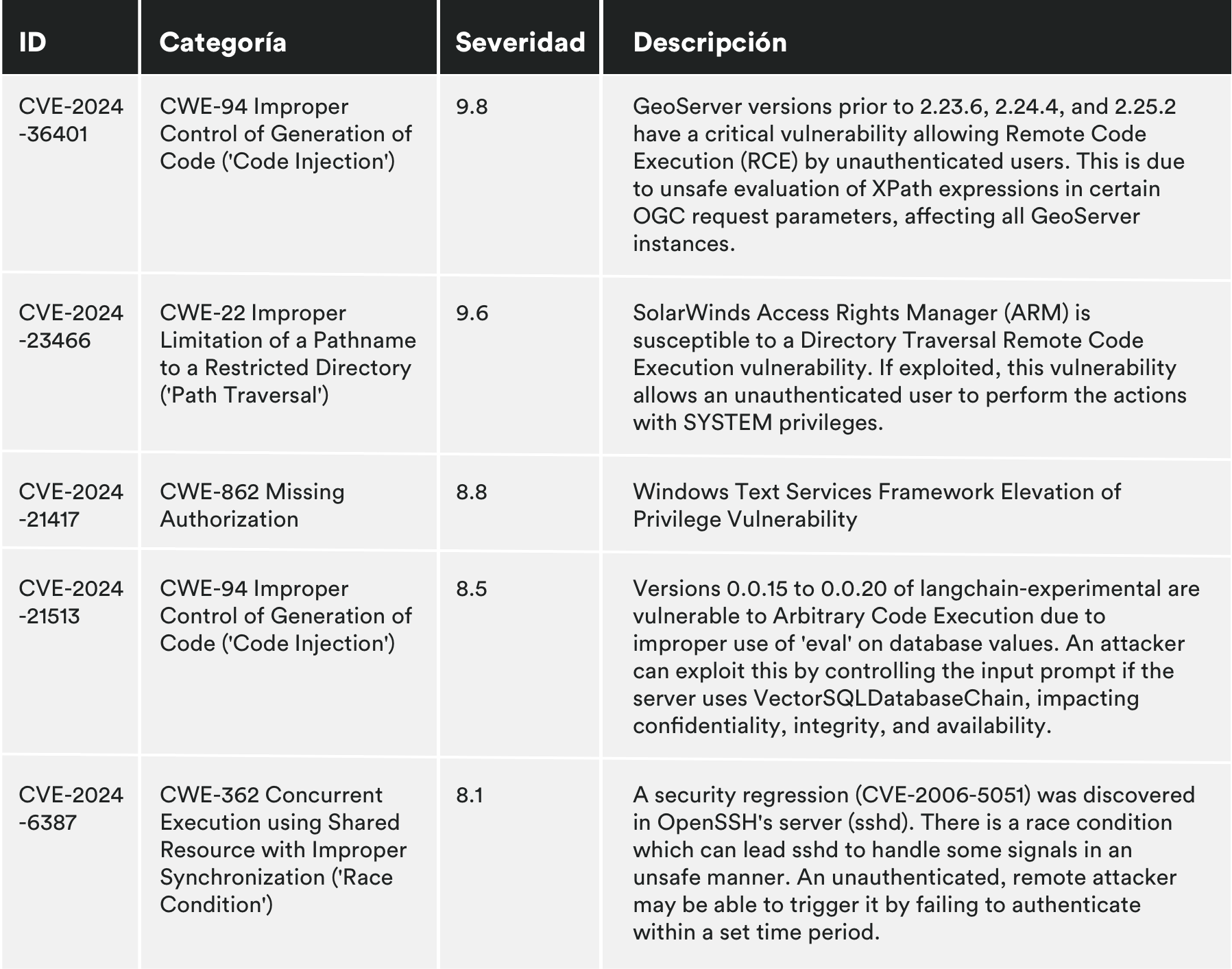

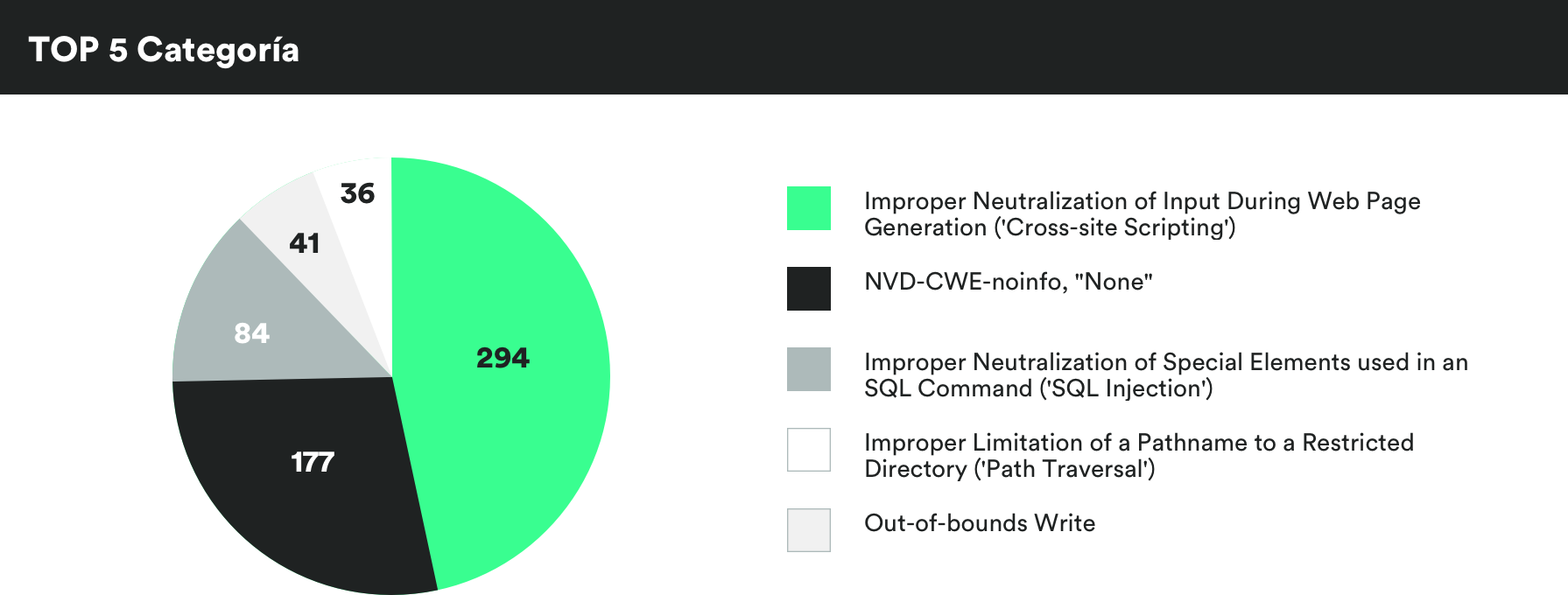

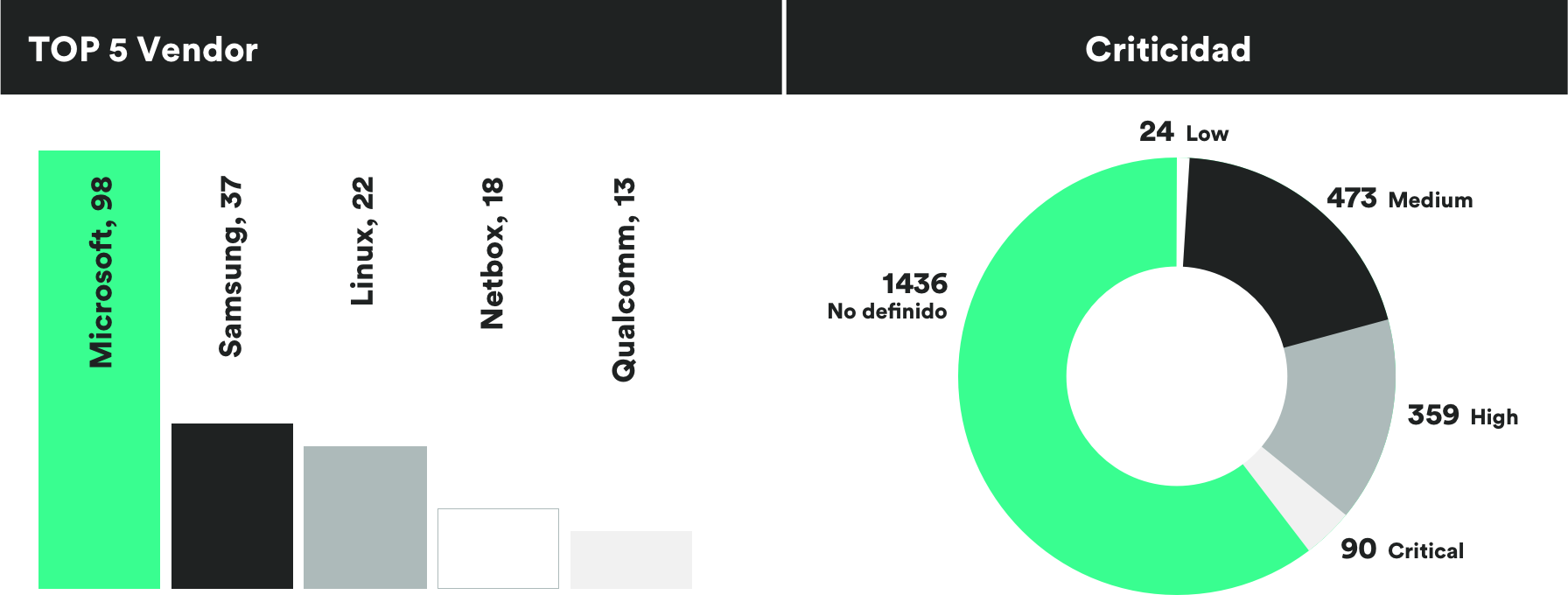

VULNERABILIDADES MENSUALES

VULNERABILIDADES MENSUALES

DESMINTIENDO MITOS/CURIOSIDADES

DESMINTIENDO MITOS/CURIOSIDADES

"Los ciberataques solo pueden ocurrir a través de Internet"

Es un error común pensar que los ciberataques solo ocurren a través de Internet. En realidad, las amenazas pueden surgir de múltiples fuentes.

Los ataques de insider (ataques internos) son realizados por personas dentro de la organización, como empleados que insertan dispositivos USB infectados en sistemas internos. Los ataques "zero day" explotan vulnerabilidades desconocidas en software o hardware, y pueden originarse de diversas maneras, no solo en línea. La ingeniería social, a través de técnicas como el phishing, manipula a las personas para obtener acceso o información confidencial, demostrando que no siempre se necesita Internet para atacar.

Las organizaciones deben implementar medidas de seguridad integrales, educar al personal y aplicar políticas de seguridad estrictas para protegerse de todas las posibles amenazas. Reconocer que los ciberataques pueden venir de múltiples vectores es crucial para una estrategia de seguridad efectiva.

REPASANDO CONCEPTOS

REPASANDO CONCEPTOS

¿Qué es el spoofing?

El ‘spoofing’ es la técnica mediante la cual un atacante puede suplantar determinada información con el objetivo de suplantar una identidad para engañar a un sistema, persona o dispositivo.

Cualquier valor que permita la validación de una asociación, en este caso vamos a hablar de la asociación entre una persona y un sistema, es susceptible de poder sufrir está técnica de ataque, pero no hay que olvidar que el ‘spoofing’ no necesariamente se usa para suplantar a una persona, sino, por ejemplo, se puede usar para suplantar a una máquina que solo puede hablar con otra.

EVENTO DESTACADO

EVENTO DESTACADO

08/08/2024

Centro de Convenciones Mandalay Bay de Las Vegas

Black Hat USA

Black Hat USA, la mayor conferencia técnica de ciberseguridad del mundo, ha seleccionado el proyecto AIPassYou que, con ayuda de la inteligencia artificial, permite generar una lista de posibles contraseñas a partir de la información publicada en redes sociales para comprobar su robustez o debilidad.