TOP MENSUALES

TOP MENSUALES

ÁNDATE CON OJO

ÁNDATE CON OJO

Permisos en apps corporativas: la puerta trasera que nadie mira

Vivimos rodeados de aplicaciones. En el móvil, en el portátil, en los dispositivos que usamos para trabajar y, a veces, en los que usamos de más. Cada vez que instalamos una app y le damos permisos —ubicación, micrófono, cámara, contactos, almacenamiento— estamos abriendo una puerta. Algunas, necesarias. Otras… innecesarias y peligrosas.

En entornos corporativos, este tema no es menor. El uso de apps sin control o mal configuradas puede convertirse en un vector de acceso lateral, espionaje, fuga de datos o entrada de malware. Y no hablamos solo de apps maliciosas: también las legítimas pueden recolectar información sensible sin que nadie lo supervise.

¿Qué puedes hacer como responsable de seguridad?

- Revisa las políticas de permisos y apps permitidas en dispositivos corporativos. ¿Está todo bajo control o cada empleado instala lo que quiere?

- Establece controles MAM/MDM o soluciones de Mobile Threat Defense que analicen comportamiento, no solo reputación.

- Apuesta por el principio de mínimo privilegio también en movilidad: una app que no necesita acceder al micrófono, no debería tenerlo.

- Haz auditorías periódicas sobre qué apps tienen acceso a datos corporativos o integraciones con servicios clave (correo, almacenamiento, etc.).

Total, ¿Qué podría salir mal por darle acceso al micrófono a una app de calculadora?

NOTICIAS DESTACADAS

NOTICIAS DESTACADAS

Qué es y cómo funciona el ransomware CL0P, un peligro extorsionador que no deja de crecer

El mundo de la ciberseguridad evoluciona constantemente, pero también lo hacen las amenazas que lo acechan.Uno de los nombres que más preocupa hoy en día es ransomware CL0P, un tipo de malware que ha protagonizado ataques de gran escala afectando a miles de organizaciones en todo el mundo.

Sofistic, entre las 9 empresas invitadas a La Moncloa para abordar la inversión Ciberseguridad

Moncloa convoca a Ángel López, CIO de Cuatroochenta y fundador de Sofistic, a una reunión con el presidente del Gobierno, Pedro Sánchez, junto a otros 8 directivos de empresas españolas de ciberseguridad para analizar las capacidades productivas que España aporta a la defensa en Europa.

Asegurar nuestro futuro: Informe sobre el progreso de la Iniciativa Futuro Seguro de Microsoft

Microsoft Secure Future Initiative (SFI) es el mayor proyecto de ingeniería de ciberseguridad de la historia y el mayor esfuerzo llevado a cabo en Microsoft. Han dedicado el equivalente a 34.000 ingenieros trabajando a tiempo completo durante 11 meses para mitigar riesgos y abordar las tareas más prioritarias.

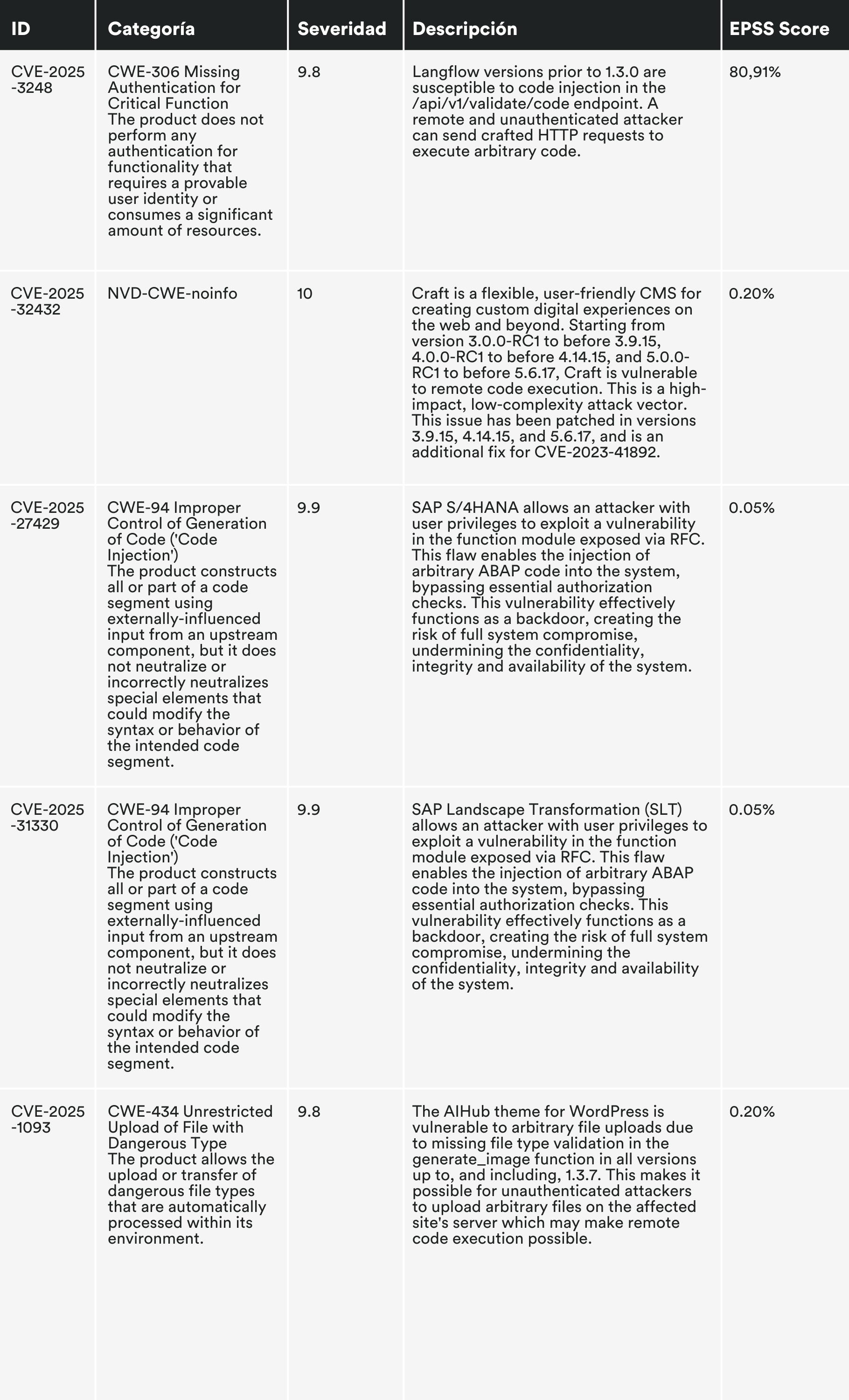

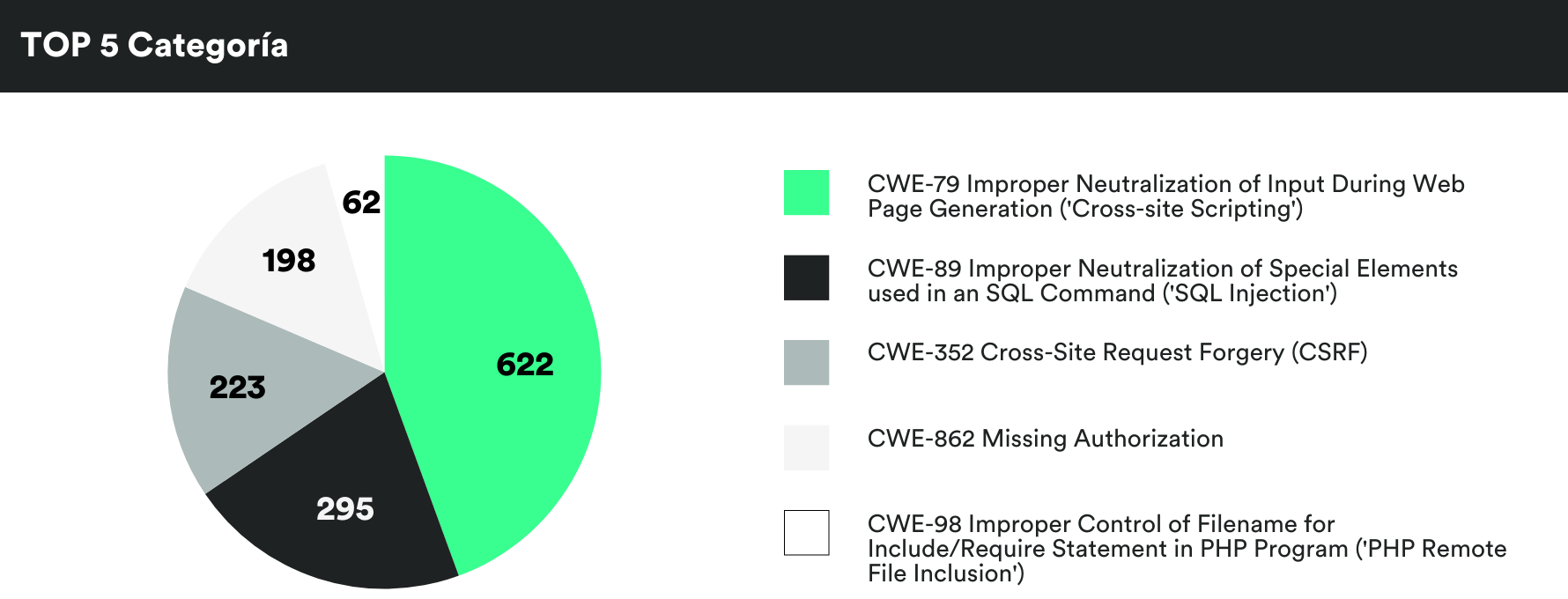

VULNERABILIDADES MENSUALES

VULNERABILIDADES MENSUALES

DESMINTIENDO MITOS/CURIOSIDADES

DESMINTIENDO MITOS/CURIOSIDADES

"El proveedor cloud garantiza la seguridad de mis datos"

El modelo de responsabilidad compartida en entornos cloud es claro: mientras el proveedor se ocupa del entorno físico y los servicios que lo soportan, todo lo que se despliegue, almacene o configure dentro del entorno corre por cuenta del cliente. No asumir esa responsabilidad puede traducirse en brechas críticas.

Errores comunes como configuraciones por defecto, credenciales expuestas, accesos sin restricciones o permisos excesivos son las principales causas de filtraciones en entornos cloud. Y no es una suposición: diversos estudios apuntan a que entre el 90% y el 95% de los incidentes cloud son consecuencia de errores de configuración o uso incorrecto de los servicios.

Áreas clave que requieren atención continua:

- Controles de acceso basados en el principio de mínimo privilegio.

- Cifrado en tránsito y en reposo activado y verificado.

- Auditoría de logs, monitoreo y correlación con sistemas de detección de amenazas.

- Segmentación de entornos y aislamiento entre cargas de trabajo.

- Revisión periódica de configuraciones frente a benchmarks de seguridad.

Adoptar servicios en la nube implica rediseñar tu estrategia de protección de datos, identidad y control de acceso. Y auditar, continuamente.

CONSEJO DEL MES

CONSEJO DEL MES

Lo imprevisto no se puede evitar, pero sí se puede preparar.

El corte eléctrico que afectó a gran parte de España y Portugal hace dos días fue un recordatorio físico de algo que, en ciberseguridad, siempre tenemos en mente: la continuidad no es una opción, es una obligación.

Aunque el incidente no fue digital, puso sobre la mesa una cuestión crítica: ¿qué ocurre con tus sistemas, datos y operaciones cuando una parte de la infraestructura —física o digital— deja de estar disponible?

No hablamos de prevenir lo inevitable, sino de estar preparados para que una caída no se convierta en una crisis. Y para eso, tener una estrategia de continuidad, con redundancia, procedimientos claros y backups probados, permite minimizar el impacto de caídas locales o parciales, incluso en situaciones como un corte eléctrico generalizado.

Claves técnicas para una resiliencia operativa real:

- Diseñar una arquitectura distribuida y redundante, que permita mantener operativa la infraestructura crítica incluso si uno de los nodos cae.

- Aplicar políticas de backups automatizados, cifrados, fuera de línea e inmutables, con pruebas periódicas de recuperación.

- Definir y probar procedimientos de recuperación que no dependan de un único punto de acceso, proveedor o ubicación física.

- Incorporar la continuidad operativa como parte del plan de respuesta a incidentes, no como un anexo.

- Evaluar regularmente los riesgos de dependencia tecnológica local, tanto en el cloud como en el acceso físico o energético.

La clave no está en evitar que falle algo, sino en diseñar sistemas y procesos que permitan continuar cuando lo haga. Porque lo digital no es inmune a lo físico… pero puede ser más resistente, si lo preparamos.