TOP MENSUALES

TOP MENSUALES

ÁNDATE CON OJO

ÁNDATE CON OJO

Infraestructuras críticas bajo presión

Durante el mes de mayo, varios incidentes a escala internacional han reforzado lo que ya es evidente para muchos responsables de ciberseguridad: las infraestructuras críticas están siendo el principal objetivo de actores maliciosos que combinan capacidades técnicas, estrategia política y acceso privilegiado a sistemas.

En Europa, la República Checa denunció un ciberataque contra su Ministerio de Exteriores atribuido al grupo APT31, con origen en China, lo que provocó una reacción conjunta de la OTAN y la UE por considerarlo una violación grave del derecho internacional. En LATAM, Paraguay ha sufrido un ciberataque que comprometió a cerca de 20 organismos públicos, mientras en EEUU, CISA ha emitido una advertencia directa sobre la creciente actividad maliciosa contra operadores del sector energético y petrolero.

¿Qué acciones concretas pueden (y deben) aplicar los responsables de ciberseguridad?

- Revisión de dependencias OT-IT

Muchas infraestructuras críticas mantienen conexiones latentes o innecesarias entre entornos industriales y corporativos. Segmentar correctamente ya no es opcional.

- Auditoría de acceso remoto privilegiado

Uno de los vectores más utilizados por atacantes en infraestructuras críticas sigue siendo el acceso remoto mal gestionado o sin doble factor. Evalúa accesos activos y si están realmente justificados.

- Simulación de incidentes en entornos sensibles

Los simulacros técnicos deben ser realistas y enfocados en interrupciones operativas. ¿Qué pasa si se interrumpe una planta, red logística o plataforma de control durante 3 horas?

- Fortalecer el monitoreo con inteligencia contextualizada

No basta con alertas. Hay que saber correlacionar actividad inusual con contexto geopolítico y riesgos específicos por sector o región. Si operas en sectores esenciales, tu contexto ya es geopolítico.

- Validación externa de tu plan de continuidad

Si tu plan de contingencia no ha sido revisado por un tercero en los últimos 12 meses, estás asumiendo más riesgo del que crees.

NOTICIAS DESTACADAS

NOTICIAS DESTACADAS

Cuatroochenta lanza un modelo de IA propio para clasificar alertas de ciberseguridad

Cuatroochenta lanza su propio modelo de inteligencia artificial para clasificar alertas de ciberseguridad, reforzando la soberanía tecnológica en un ámbito crítico. La solución, desarrollada por Sofistic, permite priorizar amenazas con mayor precisión y eficiencia.

¿Están las pymes preparadas para cumplir con la nueva directiva NIS2?

La nueva directiva NIS2 obliga a miles de pymes a reforzar su ciberseguridad mediante medidas técnicas, organizativas y de supervisión. Sin embargo, muchas todavía desconocen si están dentro del alcance o qué requisitos deberán cumplir antes de la fecha límite.

Los ciberataques a infraestructuras críticas en España se dispararon un 43%

Los ciberataques contra infraestructuras críticas en España se dispararon un 40% en el último año, afectando especialmente a sectores como agua, salud y transporte. El informe del CNPIC revela una creciente sofisticación en las amenazas.

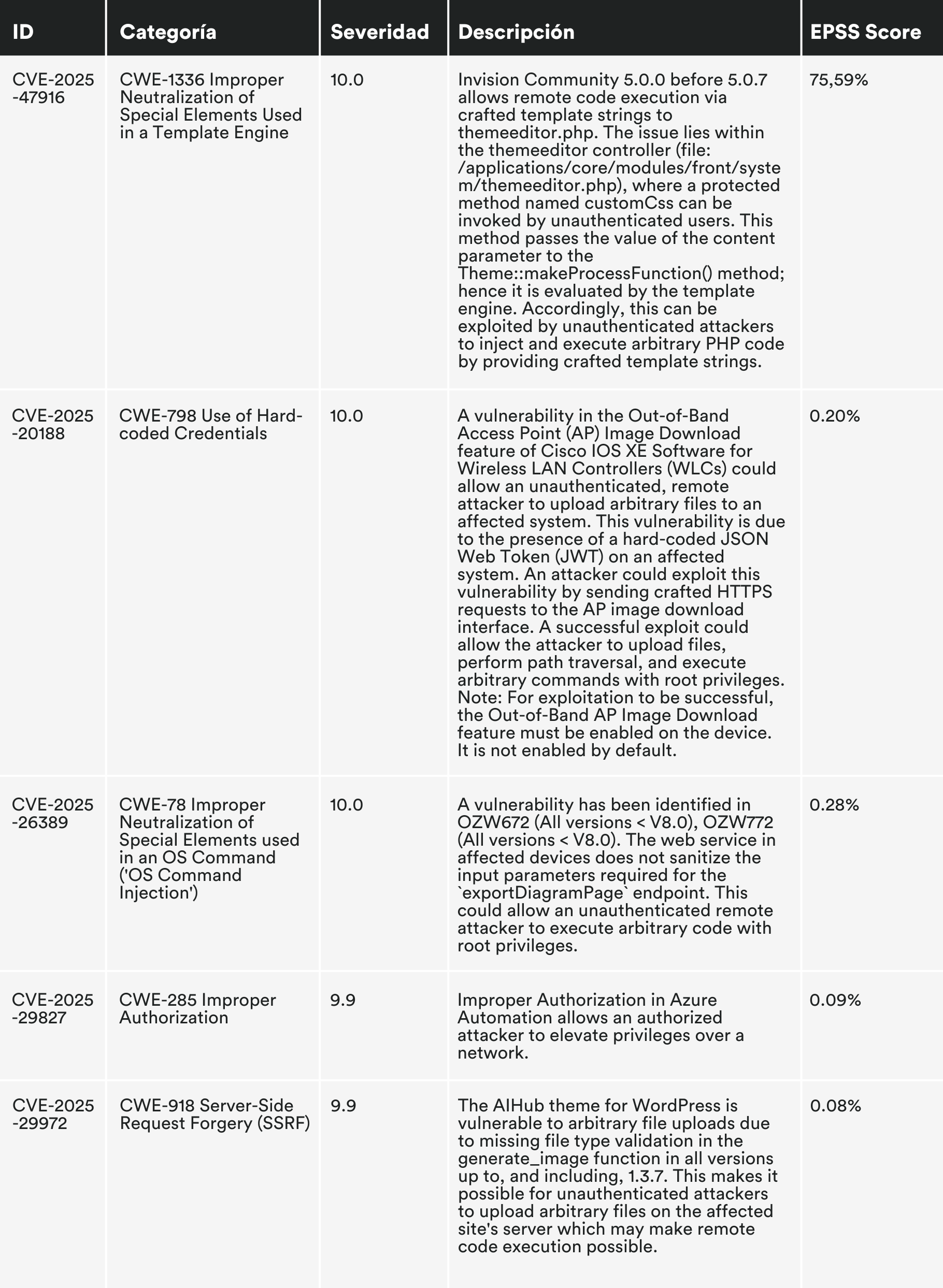

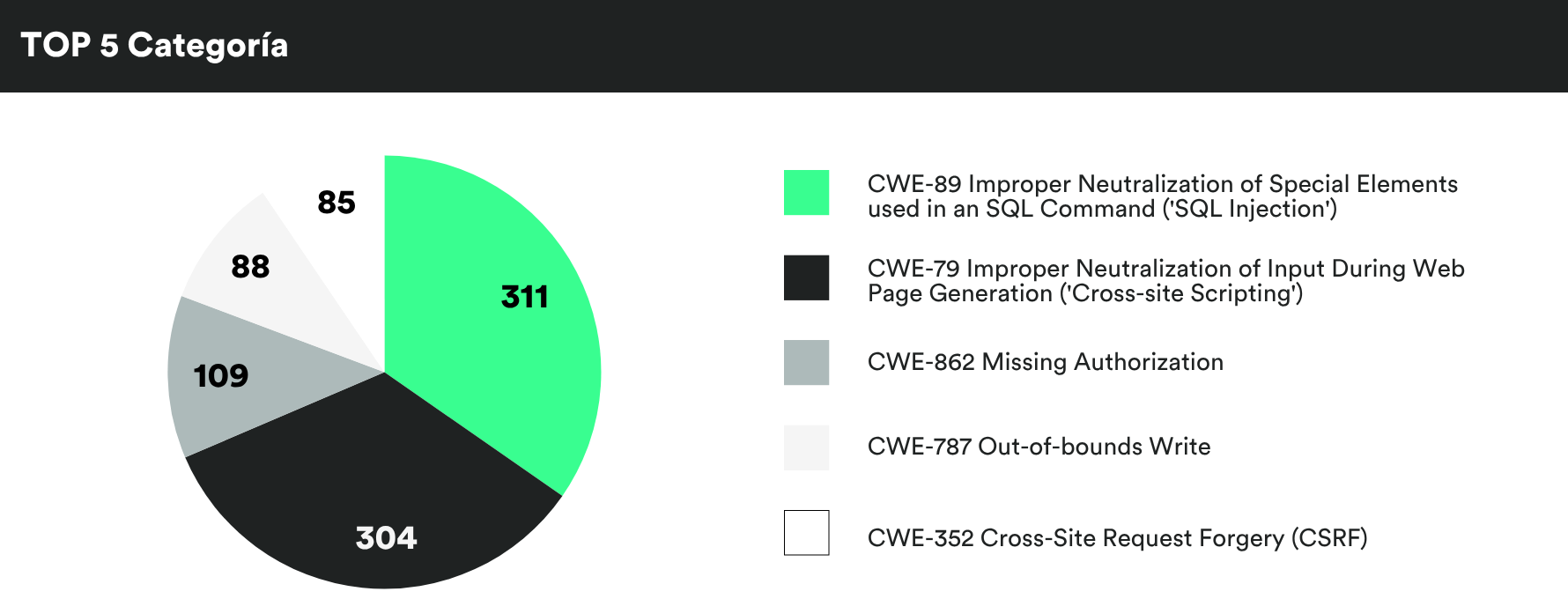

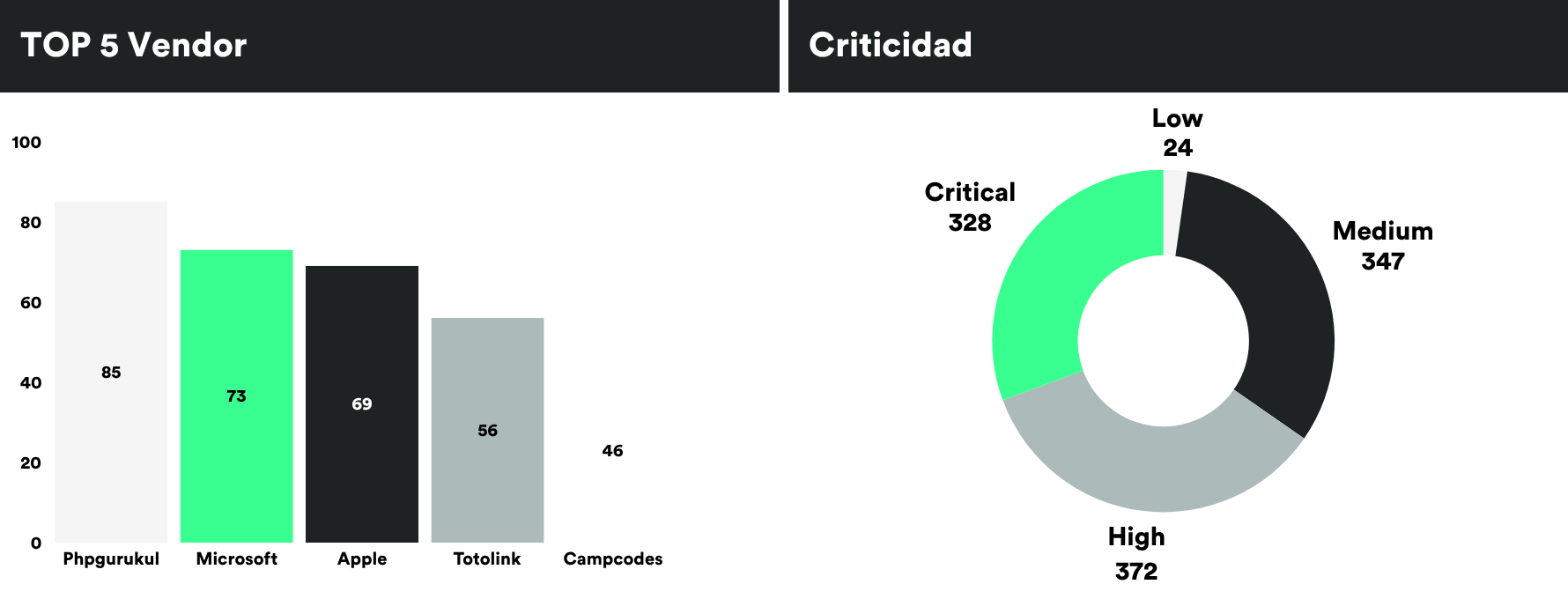

VULNERABILIDADES MENSUALES

VULNERABILIDADES MENSUALES

DESMINTIENDO MITOS/CURIOSIDADES

DESMINTIENDO MITOS/CURIOSIDADES

"Solo tengo que proteger el perímetro"

Durante años, la estrategia de seguridad se ha sostenido sobre un paradigma de defensa perimetral, donde el foco estaba en controlar el punto de entrada a la red corporativa. Firewalls de nueva generación, VPNs, proxies y segmentación básica eran la primera línea de defensa. Sin embargo, el perímetro como tal ha dejado de existir. O, al menos, ha dejado de ser una frontera estática.

Hoy el perímetro es difuso, dinámico y fragmentado: los activos ya no están únicamente en el datacenter o tras el firewall. Están en endpoints remotos, en aplicaciones SaaS, en entornos multi-cloud, en dispositivos personales de empleados, en proveedores externos conectados a tu red, y en servicios donde la organización ni siquiera tiene control físico o lógico completo.

Pensar en un perímetro fijo es ignorar cómo ha evolucionado el escenario de las amenazas. La realidad actual exige una estrategia basada en visibilidad transversal, monitorización continua y control granular de identidades, accesos y comportamiento.

Replanteando la estrategia

- Implementar un enfoque Zero Trust real y progresivo

No basta con decir “Zero Trust”: requiere establecer principios de mínimo privilegio, segmentación por contexto (usuario, dispositivo, localización, riesgo) y validación continua, incluso dentro del “entorno confiable”.

- Priorizar la gobernanza de identidad y accesos (IGA + PAM)

La identidad es el nuevo perímetro. Si no controlas los privilegios, no tienes control. El 80% de los ataques avanzados implican movimiento lateral tras comprometer credenciales válidas.

- Correlación avanzada de actividad (XDR, NDR, SIEM + UEBA)

No es viable proteger lo que no se ve. Necesitas una visión holística de lo que ocurre en endpoints, red, aplicaciones cloud, e interacciones entre usuarios y datos. La clave está en unir señales, detectar desviaciones y responder rápido.

- Reducción de la superficie de ataque efectiva (SAT)

Más allá de parches, revisar qué sistemas están expuestos (por diseño o error), cómo se accede a ellos, y si la arquitectura actual permite a un atacante moverse lateralmente sin ser detectado.

El perímetro no ha desaparecido. Se ha multiplicado. Y en muchos casos, sin que nadie lo haya cartografiado. El reto no es proteger un borde, sino entender y controlar cada punto de contacto digital con la organización.

CONSEJO DEL MES

CONSEJO DEL MES

Haz un barrido mensual de tu superficie de ataque con herramientas externas.

Más allá de lo que tienes controlado desde IT, es probable que existan activos publicados sin control: entornos de pruebas olvidados, APIs sin protección, dominios mal configurados, servidores con puertos abiertos que nadie usa ya...

Implementa un procedimiento mensual de detección de activos externos expuestos, usando herramientas automáticas de Attack Surface Management (ASM) o incluso plataformas de pentesting continuo. Así sabrás qué tienes fuera del radar antes que lo descubra un atacante.

✔️ Checklist para tu revisión mensual:

- Subdominios registrados sin DNS actualizado.

- IPs públicas con puertos abiertos y servicios innecesarios.

- Entornos en cloud desplegados por terceros (shadow IT).

- APIs expuestas sin autenticación ni control de acceso.

- Certificados caducados o mal configurados.

Los activos no monitorizados representan un riesgo real. Integra esta revisión en tu operativa mensual para anticiparte, no reaccionar.

WEBINARS:

Esenciales anticrawling: protege tu web con técnicas expertas

Proteger tu sitio web contra crawlers maliciosos es esencial para mantener proteger tus datos online, el rendimiento y disponibilidad. En este webinar, organizado en colaboración con Cloudflare, descubrirás técnicas expertas para identificar y mitigar amenazas de bots. Aprenderás a implementar soluciones efectivas de anticrawling, como el uso de reglas de bloqueo personalizadas y el equilibrio de carga, para optimizar la seguridad de tu sitio y asegurar una experiencia fluida para tus usuarios.

10/06/2025

10:30 a.m (hora España)

Exprime el potencial de Cloudflare: la unión con MDR

¿Quieres utilizar el potencial del Cloudflare como nunca antes? Únete a este webinar y descubre cómo llevar la seguridad de tu empresa al siguiente nivel. Si ya confías en Cloudflare para su CDN, protección DDoS y WAF, la novedosa integración con MDR añade una capa proactiva de detección y respuesta a amenazas. Aprende cómo identificar riesgos en tiempo real, mitigar incidentes rápidamente y reducir falsos positivos con el soporte de expertos en seguridad. ¡Regístrate ahora y maximiza tu inversión en Cloudflare!

11/06/2025

10:30 a.m (hora España)

Optimiza la seguridad de SaaS: la era post-teletrabajo

Este webinar te ayudarán a optimizar la seguridad de tus entornos SaaS para proteger datos sensibles y cumplir con normativas como GDPR y DORA. Descubre cómo nuestras soluciones de Data Loss Prevention (DLP) y Zero Trust Network Access (ZTNA) ofrecen visibilidad total y control, asegurando tu empresa en la era post-teletrabajo. Aprende estrategias prácticas para mitigar amenazas avanzadas, desde el phishing hasta el acceso no autorizado, y lleva tu ciberseguridad al siguiente nivel.