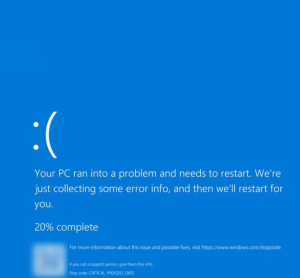

El principal problema es que un antivirus (AV) necesita acceder a información de otras aplicaciones para funcionar correctamente y bloquearlas si considera que son fraudulentas. De manera muy básica o primitiva, esto es lo que hace un antivirus. Sin embargo, si en este proceso bloquea algo esencial para el correcto funcionamiento del sistema, puede causar fallos en el mismo.

Lo que ha pasado con CrowdStrike es más complejo, pero esta explicación es suficiente para entender por qué suceden este tipo de incidentes. Para aquellos que queráis una explicación técnica más profunda de lo ocurrido os recomiendo este post de Sergio de los Santos en la red social X.

En primer lugar, vamos a enumerar una serie de casos en los que soluciones de protección contra malware han dejado a sus clientes ‘fritos’ tras una actualización. Seguramente habrá muchos más, pero estos son los 7 casos que han venido a mi cabeza.

En breve sabremos cómo esto fue posible, porque sinceramente, conociendo el largo historial de este tipo de empresas en fallos similares, el volumen de clientes de CrowdStrike y el buen hacer que haya venido demostrando a lo largo de los años, se me hace imposible pensar que estos procesos no existieran.